Зачем вообще скрывать приложения?

У каждого из нас есть софт на телефоне, который нельзя выставлять на показ. А учитывая наши реалии которые сейчас происходят, когда любой пёс из ППС может остановить и залезть в телефон. Необходимо уметь выстраивать барьеры защиты. Помимо сторонних ОС существуют доп инструменты.

Примеры когда это может вам помочь:

- Если телефон попал в руки посторонних, то список приложений «чист»

- Стандартная проверка ППС, которые залезут только в галерею и тг

- При поверхностном осмотре телефона всё выглядит как обычный Android

ПО которое нужно скрыть может быть:

- Криптокошелёк

- OpenMap, OpenCamera (подобные ПО для кур)

- Анон браузер

- Закрытый мессенджер

- Или просто «второе» приложение для общения

- Прочие

Android по умолчанию не сможет это сделать. Большинство «калькуляторов» и «пряталок» палятся с первого взгляда, а часть из них ещё и забита рекламой.

Здесь нам помогают два инструмента: Amarok и Shizuku

Что такое Amarok- Менеджер приложений для скрытия и управления разрешениями

- Работает в связке с Shizuku (без root)

- Пример: скрытие кошелька, Tor или приватных мессенджеров

- Cкрытие активности приложений

Что такое Shizuku (С root устройством необязателен)

- Мостик между системой и приложениями

- Позволяет управлять системными функциями без root через ADB или Wi-Fi Debugging

- После запуска сервис работает автономно

Перед началомРекомендуется использовать телефон с кастомной прошивкой и root-доступом для расширенных функций. Но работать можно и без этого — тогда необходим сервис Shizuku и запускаемый через ADB по USB или Wi-Fi.ВАЖНОЭто барьер защиты, а не абсолютная анонимность.

Для более максимальной защиты используйте шифрование телефона и wipedata, чтобы во время изъятия телефона спецами ничего не смогли найти.

- Не шифрует данные автоматически

- Без root можно попасть в скрытые

- Не гарантирует 100% безопасности

Плюсы root + кастом:

- Автозапуск Shizuku (необязателен)

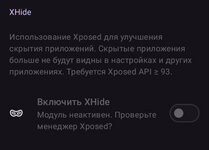

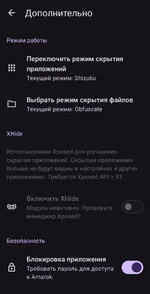

- Доступ к XHide (возможность прятать приложение в диспетчере) и другим "PRO-защиты" функциям

- Полный контроль над системой

Минусы root + кастом:

- Сложнее установка

- Возможный риск поломки/окирпичивания

Плюсы без root:

- Простой и безопасный вариант

- Нет риска повредить систему

- Создание минимального барьера безопасности скрытия приложений

Минусы без root:

- Shizuku нужно запускать после каждого ребута через WiFi

- Ограниченные функции

- Есть способы которые позволяют видеть ПО (через Google Play или в диспечере установленных приложений)

Установка и Настройка Shizuku + Amarok

- Скачать Amarok:

Вам необходимо войти, чтобы просмотреть содержимое. - Скачать Shizuku:

Вам необходимо войти, чтобы просмотреть содержимое. - Запустите Shizuku (ADB по USB или Wi-Fi Debugging / с root — автозапуск)

Суть включить Режим разработчика в телефоне, откладку по wifi и присоединиться через уведомление Shizuku - Откройте Amarok и предоставьте доступ через Shizuku (или root если есть)

- Выбери приложения для скрытия и настройке как вам надо и они исчезнут из лаунчера

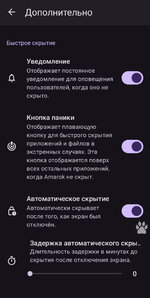

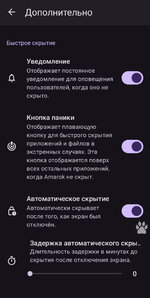

Пример настроек без root

Нужно ли Wi-Fi для Shizuku?

- Wi-Fi нужен только для запуска через беспроводную отладку

- После старта сервис работает автономно, можно выключать сеть и ставить авиарежим

- На Android 10 и ниже требуется USB-подключение (или root)

Для этого требуется:

- Root

- Xposed API >93 (LSPosed / EdXposed)

- Xposed Manager

Внимание: некорректная установка Xposed может привести к окирпичиванию устройства

Kill switch / WipeData + шифрование

- Factory reset с включённым шифрованием полностью уничтожает ключи из-за этого данные недоступны

- Без шифрования wipedata данные можно восстановить лабораторно

- Root позволяет настроить автозатирание или «kill switch» для защиты критичных данных

Итог

- Shizuku + Amarok это простой способ скрытия без root

- XHide + Xposed это PRO уровень, требует root

- Wipe + шифрование это гарантия удаления данных даже при изъятии спецслужбами

- Root не палит сам по себе, если использовать корректно, но через root и сотрудники могут залезть в системные файлы и логи, поэтому wipedata очень рекомендуеться.

- Так же этот способ отлично сочетатается с двойным пространством, для создания более запутаной сети.

Посмотреть вложение 48